Jeste li 100% sigurni? Imate li zaštitu krajnjih točaka, antivirusne programe i phishing filtere na dolaznoj e-pošti? Zvuče li vam alati za provjeru anomalija u mrežnom prometu, SSO rješenje i implementacija procesa za sigurno povezivanje s mrežom na daljinu poznato?

Sve navedeno otežava i odvraća napadače od pokušaja da napadnu i oštete vašu organizaciju. Hakeri će uvijek tražiti slabe točke za napad. No, možda vaša najslabija točka nije unutar vaše organizacije, već unutar jednog od vaših dobavljača... Vjerujete njihovim proizvodima i uslugama te se oslanjate na sigurnost njihovog poslovanja. Nažalost, ako njihova sigurnosna obrana nije dobra kao vaša, napadači to mogu iskoristiti.

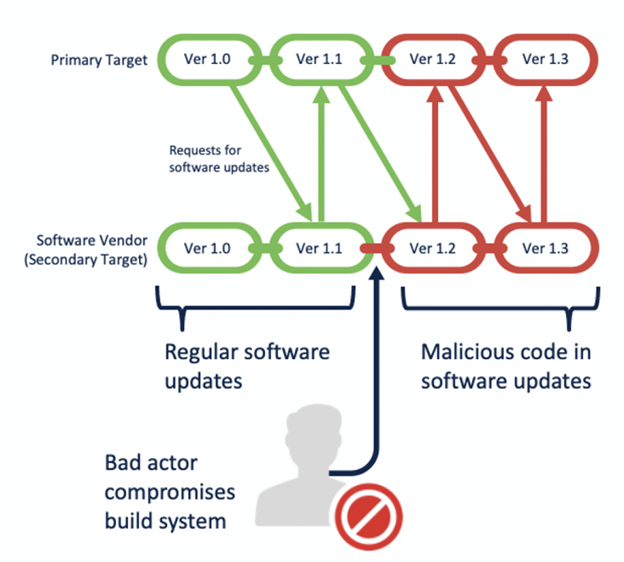

To je napad lanca opskrbe – gdje napadači napadaju sekundarnu organizaciju koja isporučuje softver ili usluge primarnoj, ciljnoj organizaciji. Njihov je cilj ugroziti primarni cilj kada koriste softver ili uslugu sekundarne mete.

Kako napad funkcionira

Iako postoji nekoliko načina za napad, postoji i opći obrazac koji se primjenjuje. Prvo, napadači prikupljaju informacije koje mogu pronaći o vanjskim proizvodima i uslugama koje koristi primarna meta. Nakon procjene dobavljača, odabiru sekundarnu metu koja postaje središte napada te utvrđuju koji pristup ima najviše izgleda da ošteti organizaciju, a to može biti od krađe identiteta phishing metodom do napada na najslabiju točku/e mreže.

Jednom kada uđu u sustav, napadači se lateralnim pokretima uvlače sve dublje u mrežu, a najčešće je njihov cilj ugroziti sustav izgradnje softvera, gdje se izvorni kod pohranjuje, ažurira i kompilira. S pristupom sustavu (najčešće preko razvojnog programera), napadači mogu potajno umetnuti zlonamjerni kôd, poput stražnjih vrata ili RAT-a.

Zatim napadači čekaju da primarna organizacija preuzme i započne instaliranje ''zaraženog'' ažuriranja i jednom kada to započne, napadači imaju pristup primarnoj organizaciji.